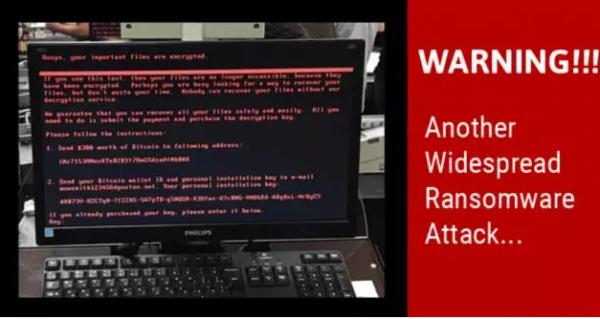

国家网络与信息安全信息通报中心紧急通报:2017年6月27日夜间开始,Petya病毒在全球多个国家爆发,数以千计的公司正遭遇威胁。据报道称,已经确认英国、俄罗斯和乌克兰的有80多家公司相继被感染。其中,乌克兰的国家银行、电力公司、机场、地铁服务和几个组织正在受到Petya的攻击。切尔诺贝利核电站也受到了病毒攻击, 现在已经改用人工监测辐射。乌克兰内政部官员Anton Gerashchenko也在facebook上表示,这是“乌克兰历史上最大的一次入侵”,其目标是“动摇不稳定的经济形势和公民意识”,尽管它被“伪装成勒索企图”。

Petya病毒是什么

Petya新型病毒,使用了已知的office/wordpad远程执行代码漏洞(CVE-2017-0199),通过伪装成求职简历电子邮件进行传播,用户点击该邮件后释放可执行文件,病毒在成功感染本机后形成初始扩散源,就像之前的WannaCry那样再利用永恒之蓝漏洞在内网中寻找打开445端口的主机进行传播,使得病毒可以在短时间内呈爆发态势,该病毒在感染后写入计算机的硬盘主引导区,相较普通病毒对系统更具有破坏性。并且,该病毒要求获得类似WannaCry时期300美元价值的比特币,才能得到解密代码。

Petya病毒与WannaCry不同之处

该病毒不再加密单个文件而是加密NTFS分区、覆盖MBR、阻止机器正常启动,影响更加严重。攻击者通过发送恶意的求职邮件进行鱼叉攻击。

经确认Petya釆用(CVE-2017-0199) RTF漏洞进行钓鱼攻击,用(MS17-010)SMB漏洞进行内网传播,都有补丁。

Petya病毒该如何预防

针对上述情况,请广大计算机用户采取以下紧急措施:

一、及时更新操作系统补丁

二、更新Microsoft Office/wordpad远程执行代码漏洞(CVE-2017-0199)补丁

三、禁用windows系统下的管理控件WMI服务

此外,已感染病毒机器立即断网,避免进一步传播感染。