11月18日,金山毒霸云安全中心捕获一新型密码大盗病毒,该病毒专门盗窃各主流浏览器已保存密码,将浏览器加密过的密码数据发送到黑客控制的服务器。除此之外,浏览器密码大盗还会窃取中毒电脑FTP客户端记录和远程桌面管理凭据,对企业网络安全构成严重威胁。

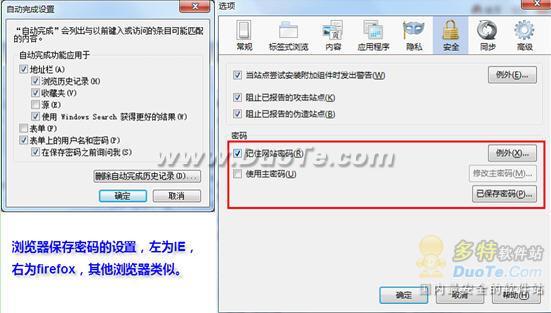

金山毒霸安全专家指出,各浏览器都提供了记录登录密码的功能,以方便用户再次访问网站时自动登录。分析发现浏览器密码大盗会检查中毒电脑安装的浏览器配置信息,将各浏览器保存的密码数据窃取并发送到位于美国的某台黑客控制的服务器上。

图1 浏览器都提供了密码记录的功能

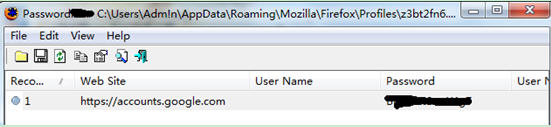

一般人认为浏览器加密过的密码信息保存在计算机上,是很难被解密的。而实际并非如此,只要黑客拿到加密后的文本,通过互联网上公开的破解算法或工具,可以将普通网民使用浏览器保存的密码轻松解密。

图2 很容易使用互联网公开的工具破解浏览器已保存密码

金山毒霸安全专家介绍说,从目前的监测数据看,浏览器密码大盗感染的计算机数量并不高,其传播方式主要是伪装成游戏外挂或游戏修改器欺骗游戏玩家下载。从这些特性判断,该病毒主要威胁网页游戏安全,网页游戏在浏览器密码大盗面前显得弱不禁风。

但浏览器密码大盗病毒并不仅限于盗窃浏览器已保存密码,该病毒还会盗窃中毒电脑上使用的所有FTP客户端的保存记录和Rdp 文件(Windows远程桌面的登录凭据),将这些加密数据同样发送到黑客控制的远程服务器。如果这些数据被盗,就相当于黑客拿到了仓库钥匙,企业因此面临灾难性的后果。

浏览器是网民每天都会使用的工具,几乎每个人使用浏览器时都会默认保存登录密码。浏览器密码大盗的出现,可能令所有网民处于危险之中。金山毒霸安全专家建议使用专业杀毒软件防御浏览器密码大盗,减少使用游戏外挂或游戏修改器,定期更换重要系统的登录密码。

文章内容来源于网络,不代表本站立场,若侵犯到您的权益,可联系多特删除。(联系邮箱:9145908@qq.com)

近期热点

近期热点